反勒索軟件終極指南 筑牢終端安全防線,深化網(wǎng)絡(luò)與信息安全軟件開發(fā)

在數(shù)字化浪潮席卷全球的今天,勒索軟件(Ransomware)已成為網(wǎng)絡(luò)空間中最具破壞力與威脅性的惡意軟件之一。其通過加密用戶文件、鎖定系統(tǒng)乃至竊取數(shù)據(jù)并威脅公開等方式,對個人、企業(yè)乃至關(guān)鍵基礎(chǔ)設(shè)施造成了巨大的經(jīng)濟損失與安全危機。因此,構(gòu)建一道堅不可摧的終端安全防線,并持續(xù)深化專業(yè)的網(wǎng)絡(luò)與信息安全軟件開發(fā),已成為組織與個人在數(shù)字時代生存與發(fā)展的必修課。本指南旨在提供一套系統(tǒng)、全面且可操作的策略與洞見。

一、 理解勒索軟件:威脅的本質(zhì)與演變

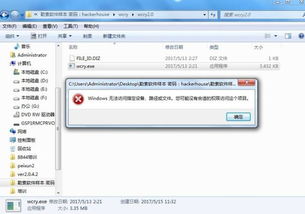

勒索軟件并非新生事物,但其攻擊手法不斷進化,從早期簡單的文件加密,發(fā)展到如今的“雙重勒索”(加密+數(shù)據(jù)竊取威脅)甚至“三重勒索”(增加對客戶或合作伙伴的騷擾)。攻擊載體也從傳統(tǒng)的釣魚郵件,擴展到利用軟件漏洞(如未修補的公開漏洞)、弱密碼、不安全的遠程桌面協(xié)議(RDP)以及供應(yīng)鏈攻擊。理解其攻擊鏈(入侵、駐留、擴散、執(zhí)行、勒索)是有效防御的第一步。

二、 筑牢終端安全防線的核心策略

終端(包括個人電腦、服務(wù)器、移動設(shè)備)是防御的最后一道關(guān)口,也是攻擊的首要目標。構(gòu)筑防線需多管齊下:

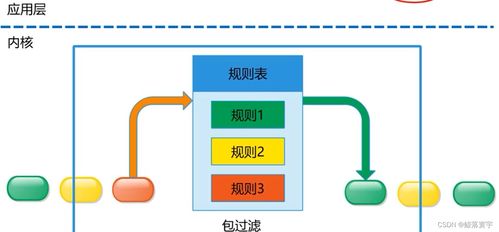

- 縱深防御與最小權(quán)限原則: 不應(yīng)依賴單一安全產(chǎn)品。部署新一代端點防護平臺(EPP/EDR),結(jié)合防火墻、入侵檢測/防御系統(tǒng)(IDS/IPS),形成協(xié)同防御體系。嚴格執(zhí)行最小權(quán)限原則,確保用戶和應(yīng)用程序僅擁有完成工作所必需的最低權(quán)限,極大限制勒索軟件的橫向移動能力。

- 補丁管理與漏洞修復: 建立高效的補丁管理流程,確保操作系統(tǒng)、應(yīng)用程序、固件及網(wǎng)絡(luò)設(shè)備的安全更新能及時、自動化部署。利用漏洞掃描工具定期評估風險,對無法立即修復的漏洞采取臨時緩解措施。

- 強化訪問控制與身份認證: 全面啟用多因素認證(MFA),特別是對于遠程訪問、管理賬戶和關(guān)鍵業(yè)務(wù)系統(tǒng)。禁用或嚴格管控RDP等遠程服務(wù),如必須使用,應(yīng)通過VPN進行訪問并設(shè)置網(wǎng)絡(luò)級認證(NLA)。

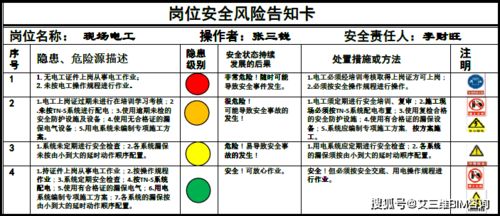

- 用戶教育與安全意識培養(yǎng): 人是安全鏈中最關(guān)鍵也最脆弱的一環(huán)。定期開展針對性的安全意識培訓,教育員工識別釣魚郵件、惡意鏈接和附件,培養(yǎng)良好的安全操作習慣(如不隨意安裝未知軟件、使用強密碼)。

- 數(shù)據(jù)備份與恢復演練: 遵循“3-2-1”備份原則(至少3份副本,2種不同介質(zhì),1份異地離線/云存儲)。確保備份數(shù)據(jù)與生產(chǎn)環(huán)境隔離,防止被加密。定期進行恢復演練,驗證備份的完整性和恢復流程的有效性,確保在遭遇攻擊時能快速恢復業(yè)務(wù)。

三、 深化網(wǎng)絡(luò)與信息安全軟件開發(fā)的關(guān)鍵路徑

強大的安全防線離不開底層軟件能力的支撐。軟件開發(fā)需將安全融入全生命周期(DevSecOps)。

- 安全左移,融入開發(fā)流程: 在軟件開發(fā)生命周期(SDLC)的早期階段(需求、設(shè)計、編碼)即引入安全考量。使用靜態(tài)應(yīng)用程序安全測試(SAST)、動態(tài)應(yīng)用程序安全測試(DAST)和軟件成分分析(SCA)等工具,自動化識別代碼漏洞、配置錯誤和開源組件風險。

- 開發(fā)安全的應(yīng)用程序: 遵循OWASP等安全開發(fā)最佳實踐,重點防御注入攻擊、失效的身份認證、敏感信息泄露等常見漏洞。對輸入進行嚴格的驗證和過濾,使用參數(shù)化查詢防止SQL注入,實施安全的會話管理和加密存儲敏感數(shù)據(jù)。

- 構(gòu)建具有內(nèi)生安全特性的產(chǎn)品: 安全軟件自身必須是安全的。這包括實現(xiàn)安全的默認配置、提供清晰的審計日志、支持與主流安全平臺(如SIEM、SOAR)的集成,并可能內(nèi)置防篡改、反調(diào)試等自我保護機制。對于安全類軟件(如殺毒、EDR),其檢測引擎需利用人工智能(AI)與機器學習(ML)技術(shù),提升對未知勒索軟件變種的檢測與響應(yīng)能力。

- 關(guān)注供應(yīng)鏈安全: 確保所使用的第三方庫、框架和開發(fā)工具來源可靠、經(jīng)過審查。建立軟件物料清單(SBOM),清晰掌握軟件構(gòu)成,以便在組件出現(xiàn)漏洞時快速響應(yīng)。

- 持續(xù)監(jiān)控與威脅狩獵: 開發(fā)并部署有效的安全監(jiān)控系統(tǒng),利用安全信息和事件管理(SIEM)系統(tǒng)集中分析日志,結(jié)合端點檢測與響應(yīng)(EDR)的深度可見性,主動搜尋環(huán)境中潛在的威脅跡象(IoC)和攻擊者戰(zhàn)術(shù)、技術(shù)與程序(TTP),變被動防御為主動狩獵。

四、 應(yīng)急響應(yīng)與事后恢復

即使防御再嚴密,也應(yīng)假定漏洞會被突破。制定并定期更新詳細的勒索軟件應(yīng)急響應(yīng)計劃至關(guān)重要。計劃應(yīng)明確角色職責、溝通流程(內(nèi)部及對外)、隔離斷網(wǎng)步驟、取證分析、數(shù)據(jù)恢復以及是否支付贖金的決策機制。在遭受攻擊后,首要目標是遏制損害、消除威脅、恢復系統(tǒng),并從中汲取教訓,完善防御體系。

****

對抗勒索軟件是一場持久戰(zhàn),沒有一勞永逸的銀彈。它要求我們將堅固的終端安全防線與深度融合安全思維的軟件開發(fā)實踐相結(jié)合,形成技術(shù)、管理與人員意識三位一體的綜合防御體系。通過持續(xù)的風險評估、技術(shù)更新和應(yīng)急準備,我們才能在這場攻防博弈中占據(jù)主動,真正筑牢數(shù)字世界的安全基石,保障業(yè)務(wù)與數(shù)據(jù)的機密性、完整性和可用性。

如若轉(zhuǎn)載,請注明出處:http://www.dianshipay.cn/product/57.html

更新時間:2026-01-06 22:13:17